La sécurité des réseaux traite tous les aspects liés à la protection des informations sensibles existant sur le réseau. Elle couvre divers mécanismes et mis au point pour fournir des services de sécurité fondamentaux pour la communication de données.

Ce didacticiel vous présente plusieurs types de vulnérabilités et d’attaques de réseau, suivies de la description des mesures de sécurité utilisées contre elles. Il décrit le fonctionnement de la plupart des protocoles de sécurité communs utilisés à différents niveaux de mise en réseau, de l’application à la couche liaison de données. Après avoir parcouru ce tutoriel, vous vous retrouverez à un niveau intermédiaire de connaissances en matière de sécurité réseau.

Ce tutoriel est préparé pour les débutants afin de les aider à comprendre les bases de la sécurité du réseau. Ceux qui sont désireux de prendre une carrière dans le domaine de la sécurité de l’information et du réseau, ce tutoriel est extrêmement utile. Pour tous les autres lecteurs, ce cours pdf est un bon support d’apprentissage.

Plan de cours

- Introduction

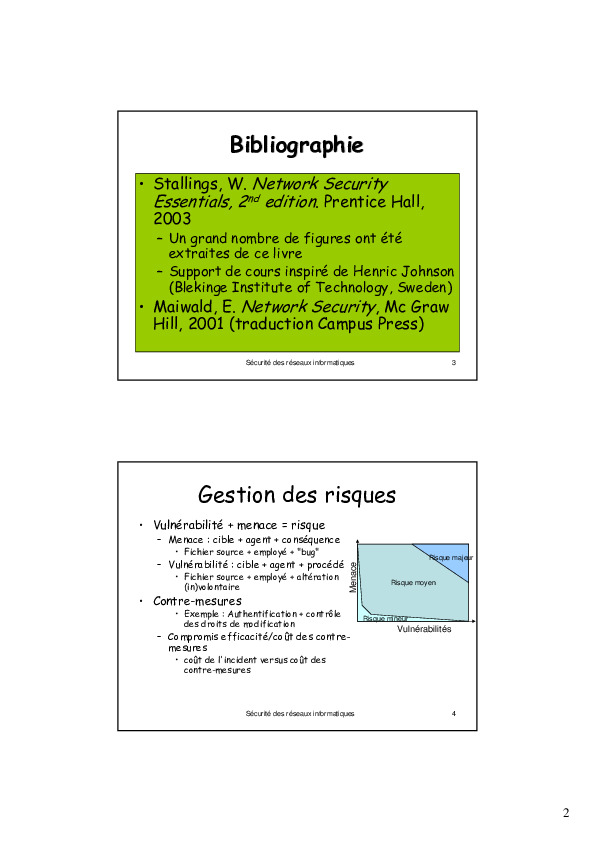

- Risques

- Vulnérabilités et menaces

- Les Contre mesure

- Attaques, services et mécanismes

- Les attaques

- Buts des attaques

- Attaques passives ou actives

- Services de sécurité

- Confidentialité

- Authenticité

- Intégrité

- Non-répudiation

- Disponibilité

- Mécanismes de défense

- Politique de sécurité

- Architectures de sécurité

- Les objets de la sécurité

- Les informations

- Le système

- Le réseau

- Mécanismes de Sécurité

- Service de Sécurité

- Description des attaques : analyse de trafic

- Description des attaques : capture

- Description des attaques : mascarade

- Description des attaques : rejeu

- Description des attaques : Déni de service (‘DoS’)

- Mécanismes de défense

- Antivirus

- Le pare-feu

- Détection d’intrusion

- Journalisation (Le fichier log)

- Analyse des vulnérabilité

- Quelques procédures de sécurité informatique

Profitez de ce manuel de formation en PDF pour comprendre mieux le Sécurité informatiques et enrichir votre connaissance.

Commencez à télécharger ce cours adapté pour vous et à apprendre Sécurité informatiques.

10 Sécurité des réseaux informatiques 19 M Mécanismes de défense •Chiffrement: algorithme généralement basé sur des clefs et transformant les données. Sa sécurité est dépendante du niveau de sécurité des clefs.•Signaturenumérique: données ajoutées pour vérifier l’intégrité ou l’origine des données.•Bourrage de trafic: données ajoutées pour assurer la confidentialité, notamment au niveau du volume du trafic.•Notarisation: utilisation d’un tiers de confiance pour assurer certains services de sécurité.•Contrôle d’accès: vérifie les droits d’accès d’un acteur aux données. N’empêche pas l’exploitation d’une vulnérabilité. Sécurité des réseaux informatiques 20 M Mécanismes de défense •Antivirus: logiciel censé protéger ordinateur contre les logiciels (ou fichiers potentiellement exécutables) néfastes. Ne protège pas contre un intrus qui emploie un logiciel légitime, ou contre un utilisateur légitime qui accède à une ressource alors qu’il n’est pas autorisé à le faire. •Le pare-feu: un élément (logiciel ou matériel) du réseau informatique contrôlant les communications qui le traversent. Il a pour fonction de faire respecter la politique de sécurité du réseau, celle-ci définissant quels sont les communications autorisés ou interdits. N’empêche pas un attaquant d’utiliser une connexion autorisée pour attaquer le système. Ne protège pas contre une attaque venant du réseau intérieur (qui ne le traverse pas).•Détection d’intrusion: repère les activités anormales ou suspectes sur le réseau surveillé. Ne détecte pas les accès incorrects mais autorisés par un utilisateur légitime. Mauvaise détection : taux de faux positifs, faux négatifs.•Journalisation(« logs ») : Enregistrement des activités de chaque acteurs. Permet de constater que des attaques ont eu lieu, de les analyser et potentiellement de faire en sorte qu’elles ne se reproduisent pas.•Analyse des vulnérabilité(« security audit ») : identification des points de vulnérabilité du système. Ne détecte pas les attaques ayant déjà eu lieu, ou lorsqu’elles auront lieu.