Plan du cours

- Introduction

- Historique de la cryptographie

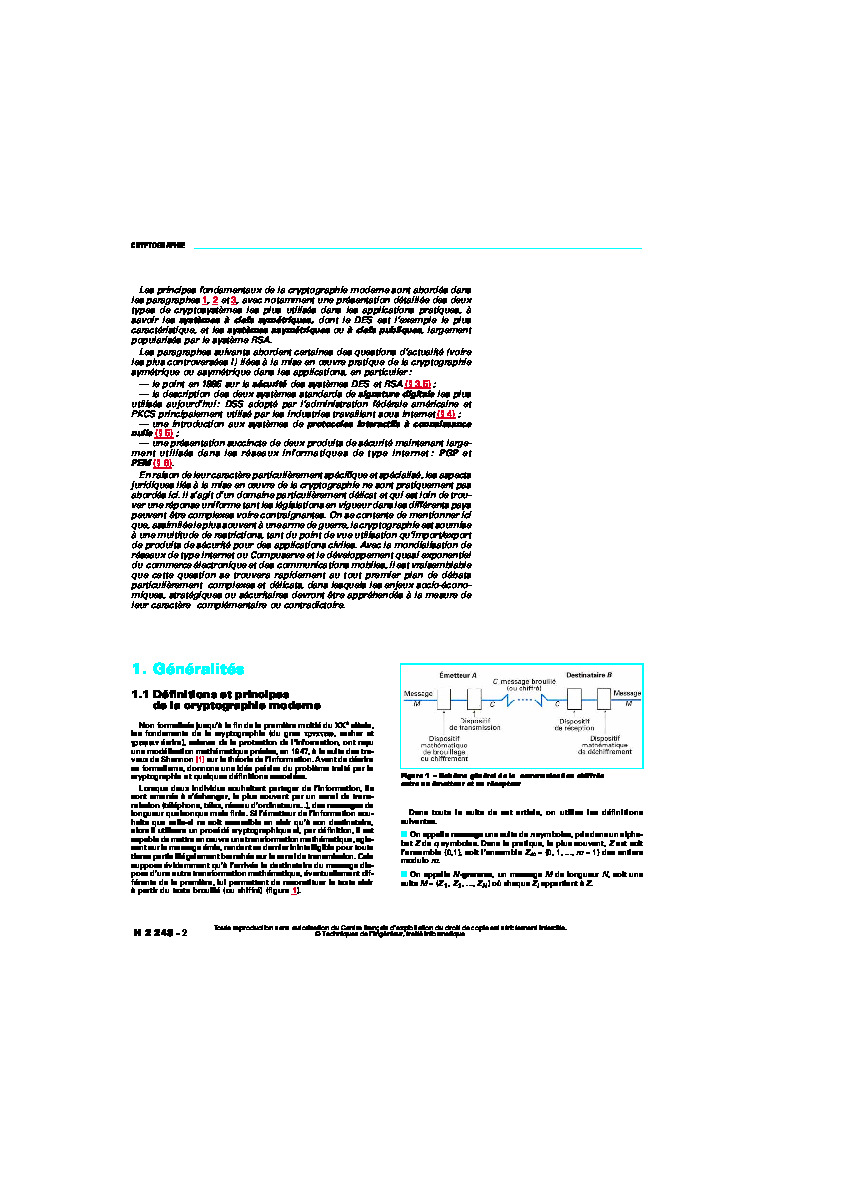

- Principes de la cryptographie moderne

- La théorie de l’information

- Évolution de la cryptographie

- Typologie des cryptosystèmes

- Les différents sysyèmes de cryptographie

- Système de César

- Système de Vigenère

- Système Playfair

- Le cryptosystèmes actuels

- Principaux types de cryptosystèmes

- L’algorithme de DES

- Cryptosystèmes à clefs publiques

- Sécurité des systèmes classiques

- Signatures digitales

- Les différents types des protocoles

- Protocoles Zero Knowledge

- Protocole de Fiat-Shamir

- Sécurité dans les réseaux

Profitez de ce manuel de formation en PDF pour comprendre mieux le cryptographie et enrichir votre connaissance.

Commencez à télécharger ce cours adapté pour vous et à apprendre cryptographie.

CRYPTOGRAPHIE ______________________________________________________________________________________________________________________ Toute reproduction sans autorisation du Centre franais dÕexploitation du droit de copie est strictement interdite. H 2 248 − 10 © Techniques de lÕIngnieur, trait Informatique Ces 48 bits constituent la clef k 1 utilise la premire itration.Par la suite, tant donn les blocs C i et D i de k i , la fonction σ dcale vers la gauche C i et D i de σ ( i + 1) places la ( i + 1) e itra-tion. PC 2, vu alors comme une permutation de 48 bits, appliqueau mot de 48 bits = ( C i + 1 , D i + 1 ) = ( g σ ( i + 1) C i , g σ ( i + 1) D i ).Cela permet alors de gnrer k i + 1 par k i + 1 = PC 2 ( ).LÕalgorithme DES ainsi dcrit peut paratre effectivement extr-mement complexe et difÞcile cryptanalyser. Il lÕest en effet etnous reportons le lecteur aux comptes rendus des confrencesCrypto et Eurocrypt pour la dcouverte des proprits connues duDES, qui, par ailleurs, possde encore de nombreux mystres. Lesprincipales faiblesses supposes du DES concernent :Ñ la longueur de la clef : il nÕest pas certain que 56 bits (soit unespace de recherche de 2 56 ) soit une longueur suffisante pourrsister aux moyens matriels et logiciels maintenant disponibles ;Ñ les fonctions S ( i ) : classifis par la National Security Agency(NSA), les critres de ralisation des fonctions S ( i ) nÕont jamaist rendus publics. Aussi est-il difficile de se prononcer sur lecaractre fortement non linaire de leur comportement. 3.3.2 Modes dÕutilisation Le DES peut tre utilis suivant quatre modes principaux quenous allons dcrire prsent. 3.3.2.1 Mode lectronic Code Book (ECB) CÕest le mode dcrit prcdemment (Þgure 8 a ). Le message M est partag en blocs de texte clair de 64 bits P 1 P 2 … P k . Chaquebloc est encrypt par le processus :Le dchiffrage sÕeffectue par : Nota : lÕinverse du DES est lÕapplication compose, dans lÕordre inverse, des 33 appli-cations constituant le DES. 3.3.2.2 Mode Cipher Block Chaining (CBC) On a ici, en plus, besoin dÕun vecteur dÕinitialisation I (le mmepour metteur et rcepteur) de 64 bits (Þgure 8 b ). M est partag enblocs de 64 bits : M = P 1 P2 … P k. On encrypte par le processsus :C 1 = DES K (P1 ⊕ I)C k = DES K (Pk ⊕ C k Ð1 )Dans ces conditions, le cryptogramme Ck dpend non seulementde P k, mais aussi de C k Ð1 . Le systme est beaucoup plus difÞcile briser. Le dchiffrage sÕobtient immdiatement par :C 0 = I (C k) ⊕ C k Ð 1 3.3.2.3 Mode Cipher Feedback Chaining (CFC)Dans ces conditions, on a encore une valeur dÕinitialisation I(Þgure 8 c).Le message est partag en blocs de m bits, o m est un entiercompris entre 1 64.Le cryptogramme C 1 sÕobtient comme suit. On calcule les mpremiers bits de DESK (I). On a alors,siM = P 1 … P k (chaque P i faisant m bits de long)C 1 = P 1 ⊕ (DES K (I)) m o (DES K (I)) m reprsente la fonction prenant les m premiers bits(poids forts) de DES K (I).On modiÞe I en I1 comme suit : on dcale I de m places vers lagauche. I 1 sÕobtient alors en concatnant le rsultant avec C 1, dÕoles quations dÕencryption :Ici, left m est le dcalage gauche de m places, et dsigne laconcatnation.Le mode CFC est trs utilis en mode encryption de caractre (etalors m vaut 7 ou 8 le plus souvent).3.3.2.4 Mode Output-Feedback Chaining (OFC)Dans ce dernier mode (Þgure 8 d), le DES est utilis commegnrateur pseudo-alatoire. Partant dÕune valeur dÕinitialisation I,et pour m Þx lÕavance, on calcule la suite de vecteurs alatoiresde m bits dÞnis par :Le cryptogramme C k est alors simplement . Laquestion de la priode du DES dans ce mode de fonctionnementest ouverte ; statistiquement, on peut montrer quÕavec une forteprobabilit elle avoisine 2 63 sous certaines conditions [41]. LaÞgure 8 rsume les quatre modes de fonctionnement du DES.Les Þgures 9 et 10 donnent le schma gnral de lÕalgorithmeDES pour le calcul de la fonction non linaire f (R i Ð 1 , Ki) et lecalcul de la clef K i la i e itration. 3.4 Cryptosystmes clefs publiques3.4.1 PrincipeLÕide de base des cryptosystmes clefs publiques a t pro-pose dans un article fondamental de DifÞe et Hellman en1976 [11]. Le principe fondamental est dÕutiliser des clefs de chif-frement et dchiffrement diffrentes, non reconstructibles lÕune partir de lÕautre. Les avantages fondamentaux de ce type decryptosystme sont les suivants.Si K s et K p sont les deux clefs possdes par un utilisateur, lÕunepeut tre rendue publique, et lÕautre secrte ; dÕo un premier avan-tage, celui de la conÞdentialit. Connaissant la clef publique delÕutilisateur A, disons K pA, chacun peut encrypter sous cette clef,mais seul A peut dchiffrer, grce la clef secrte K sA.Authenticit : si un message est encrypt par un utilisateur avecla clef K sA, alors chacun peut le dchiffrer avec K pA, mais seul A estcapable de lÕavoir chiffr, car il est le seul connatre K sA.Pour mettre en Ïuvre un algorithme de chiffrement clefs pub-liques, il est donc ncessaire de disposer de deux transformations,P (dpendant de K p) et S (dpendant de K s) telles que P [S (M)] = Met S [P (M)] = M pour tout message M soumis chiffrement. Nousdonnons ci-aprs les deux systmes fondamentaux de chiffres clefs publiques publis dans la littrature. 3.4.2 Cryptosystmes de type Knapsack (sac dos)Ces systmes sont bass sur le fait que le problme suivant estNP complet (cÕest--dire non soluble en temps polynomial par toutalgorithme dterministe). k÷ i1 + k÷i1 + Pk Œ C k DES K P k () =C k Œ P k DES K Ð1 P k () = Pk DES K Ð1 = Ck P k = DES K left m I k 1 Ð () C k 1 Ð ||() [] m ⊕||C÷ k DES K left m I k 1 Ð DES k I k 1 Ð () [] m ||() () m =Ck C÷k P k ⊕ =

Télécharger cours informatique en PDF Cours informatique PDF

Télécharger cours informatique en PDF Cours informatique PDF