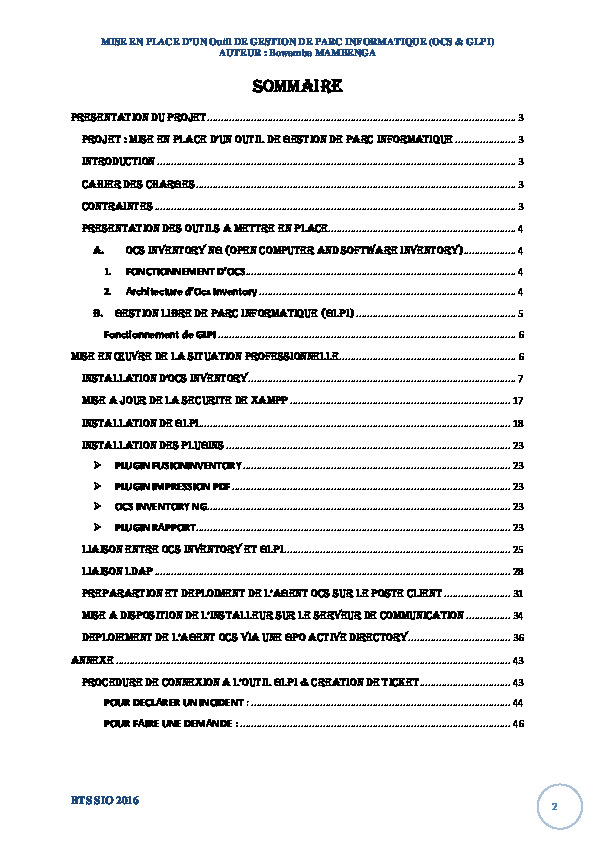

Plan de cours

- Projet : MISE EN PLACE D’UN Outil DE GESTION DE PARC INFORMATIQUE

- INTRODUCTION

- CAHIER DES CHARGES

- CONTRAINTES

- PRÉSENTATION DES OUTILS A METTRE EN PLACE

- OCS INVENTORY NG (Open Computer and Software Inventory)

- FONCTIONNEMENT D’OCS

- Architecture d’Ocs Inventory

- GESTION LIBRE DE PARC INFORMATIQUE (GLPI)

- Fonctionnement de GLPI

- MISE EN ŒUVRE DE LA SITUATION PROFESSIONNELLE

- INSTALLATION D’OCS INVENTORY

- MISE A JOUR DE LA SECURITE DE XAMPP

- INSTALLATION DE GLPI

- INSTALLATION DES PLUGINS

- PLUGIN FUSIONINVENTORY

- PLUGIN IMPRESSION PDF

- OCS INVENTORY NG

- PLUGIN RAPPORT

- LIAISON ENTRE OCS INVENTORY ET GLPI

- LIAISON LDAP

- PRÉPARATION ET DEPLOIMENT DE L’AGENT OCS SUR LE POSTE CLIENT

- MISE A DISPOSITION DE L’INSTALLEUR SUR LE SERVEUR DE COMMUNICATION

- DEPLOIEMENT DE L’AGENT OCS VIA UNE GPO ACTIVE DIRECTORY

- ANNEXE

- PROCÉDURE DE CONNEXION A L’OUTIL GLPI & CRÉATION DE TICKET

- POUR DÉCLARER UN INCIDENT

- POUR FAIRE UNE DEMANDE

GLPI installation et configuration

Maintenant que votre entreprise a investi du temps et des ressources dans la collecte d’informations sur l’ensemble de votre base installée de logiciels et d’équipements, comment pouvons-nous analyser et mesurer son niveau de protection de sécurité? Pouvons-nous identifier les vulnérabilités dans les logiciels de votre entreprise? Pouvons-nous créer une fonction de notation qui mesure la sécurité et comment elle change au fil du temps?

Pour répondre à ces questions, Würth Phoenix a mis au point une solution qui ajoute des informations sur la sécurité informatique aux informations existantes sur les logiciels installés, aidant le personnel de l’entreprise à gérer la sécurité informatique.

Rappelons en effet que chaque vulnérabilité représente un élément de risque de sécurité et une possibilité d’attaque contre nos données par des hackers hostiles.

La principale source de données est l’inventaire matériel et logiciel (SCCM, GLPI, etc.), où vous pouvez trouver une liste à jour des logiciels installés sur les différents PC et serveurs que l’entreprise exploite.

Nous devons ajouter à cette information les vulnérabilités qui peuvent être trouvées principalement dans la base de données CVE (Common Vulnerabilities and Exposure). CVE est un dictionnaire disponible de vulnérabilités et de lacunes de sécurité. Il est maintenu par The MITRE Corporation et est financé par le Department of Homeland Security aux États-Unis.

CVE est internationalement reconnu et le niveau de détail qu’il contient permet d’évaluer les risques de sécurité auxquels une entreprise est exposée. L’objectif atteint par la solution de Würth Phoenix est de connecter les vulnérabilités de cette base de données au logiciel de votre inventaire, et nous pouvons le faire en utilisant CPE!

CPE est un standard pour décrire et identifier les classes d’applications, les systèmes d’exploitation et les périphériques matériels. Ces entités sont principalement décrites par le nom et la version du logiciel.

Une fois que notre logiciel installé de CPE est corrélé avec la base de données de vulnérabilité CVE, nous avons toutes les informations nécessaires pour mesurer qualitativement le risque informatique d’une entreprise. Cela peut aussi être quantitatif grâce au fait que chaque entrée dans CVE a une cote de gravité. Ce niveau de risque est un nombre entre 0 et 10 qui selon la norme CVSS 2.0 est réparti comme suit:

Indice de gravité de baseFaible 0.0 – 3.9Moyenne 4,0 – 6,9Élevé 7.0-10.0

Toutes ces informations sont insérées périodiquement dans NetEye et sont ensuite traitées dans Kibana avec des tableaux de bord ad-hoc.

Tout ce qui est décrit ci-dessus d’un point de vue architectural peut être représenté par le diagramme de déploiement ci-dessous. En violet, nous pouvons voir tous les systèmes qui ont des données d’inventaire, et en jaune les serveurs NetEye et le serveur ABSC pour le traitement des informations.

Mettre en place d’un système de gestion de Parc informatique GLPI (installation et configuration).

Profitez de ce manuel de formation en PDF pour comprendre mieux le Parc informatique et enrichir votre connaissance.

Commencez à télécharger ce cours adapté pour vous et à apprendre Parc informatique.

MISE EN PLACE D’UN Outil DE GESTION DE PARC INFORMATIQUE (OCS & GLPI) AUTEUR : Bowamba MAMBENGA BTS SIO 2016 10 Nous allons cochés les composants à installer, puis cliquer sur le bouton Suivant . Choix du dossier de l’application dans le Menu démarré, puis cliquer sur le BoutonInst aller

Télécharger cours informatique en PDF Cours informatique PDF

Télécharger cours informatique en PDF Cours informatique PDF