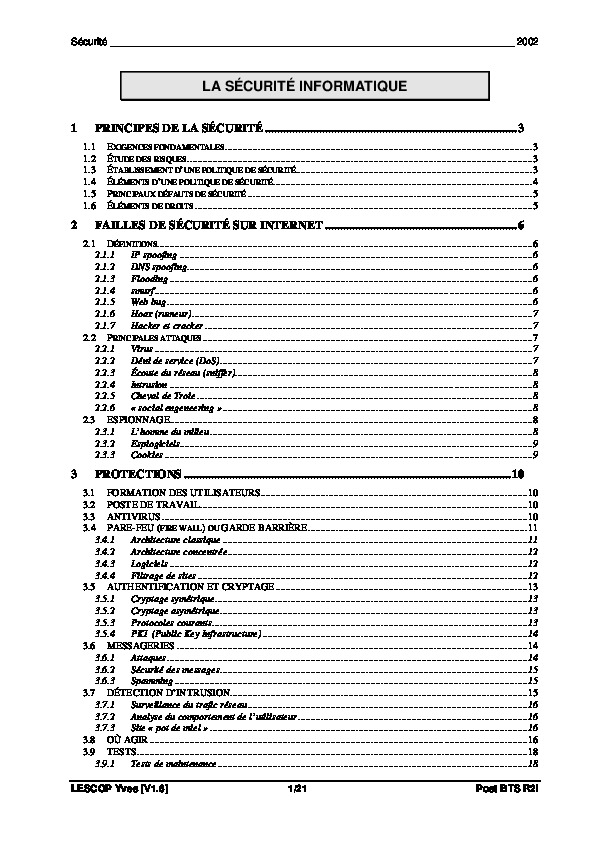

Plan du cours

- Principes d’attaque

- Les virus

- L’espionnage

- Les intrusions

- La detection d’intrusion

- Le spamming

- Les antivirus

- La protection contre l’espionnage

- Cryptage symétrique

- Cryptage asymétrique

- L’ingeneurie social

- L’homme du milieu

- Déni de service (DoS)

- Écoute du réseau (sniffer)

- La surveillance du trafic réseau

Profitez de ce manuel de formation en PDF pour comprendre mieux le sécurité et enrichir votre connaissance.

Commencez à télécharger ce cours adapté pour vous et à apprendre sécurité.

Sécurité _________________________________________________________________________ 2002LESCOP Yves [V1.6] 10/21 Post BTS R2i3 PROTECTIONS3.1 FORMATION DES UTILISATEURS On considère généralement que la majorité des problèmes de sécurité sont situés entre lachaise et le clavier …! ;-)Discrétion : la sensibilisation des utilisateurs à la faible sécurité des outils de communication et à l’importance de la non divulgation d’informations par ces moyens estindispensable. En effet il est souvent trop facile d’obtenir des mots de passe par téléphone ou pare-mail en se faisant passer pour un membre important de la société.Virus : plusieurs études récentes (2001) montrent que 1/3 des utilisateurs ouvriraientencore une pièce jointe d’un courrier nommée « i love you » et que la moitié ouvriraient unepièce nommée « ouvrez-ça » ou similaire… ! L’information régulière du personnel est nécessaire,attention toutefois aux rumeurs (hoax).Charte : l’intérêt principal d’une charte d’entreprise est d’obliger les employés à lire etsigner un document précisant leurs droits et devoirs et par la même de leur faire prendreconscience de leur responsabilité individuelle.3.2 POSTE DE TRAVAIL Le poste de travail reste un maillon faible de la sécurité. Le projet TCPA (TrustedComputing Platform Alliance) a pour but d’améliorer sa sécurité en dotant le PC d’une pucedédiée à la sécurité. Elle sera chargée de vérifier l’intégrité du BIOS, du chargement de l’OS, desauvegarder les clés et certificats (PKI) et connaîtra les protocoles de cryptage (RSA, DES…).! Plusieurs carte mère possèdent un cavalier interdisant la reprogrammation du BIOS(flashage), vérifier et mettre en place ce cavalier sur tous les postes !! Lecteur de disquette : Interdire le Boot disquette (BIOS) voire inhiber complètement lefonctionnement du lecteur.! Lecteur de CD-ROM : les virus de Boot sont très rares sur CD, mais avec lagénéralisation des graveurs et la simplification des logiciels de gravure…! Backup régulier et sécurisé des informations essentielles.! Multi-boot : à éviter au maximum car la sécurité globale du poste est celle de l’OS le plusfragile et de plus il existe des logiciels permettant de lire sous un OS les autres partitionsen ignorant alors les sécurités (exemple : lecture de fichiers NTFS sans tenir compte desdroits).3.3 ANTIVIRUSPrincipale cause de désagrément en entreprise, les virus peuvent être combattus à plusieursniveaux.La plupart des antivirus sont basés sur l’analyse de signature des fichiers, la base dessignatures doit donc être très régulièrement mise à jour sur le site de l’éditeur (des procéduresautomatiques sont généralement possibles).Deux modes de protection :• Généralisation de l’antivirus sur toutes les machines, il faut absolument prévoir unemise à jour automatique de tous les postes via le réseau.

Télécharger cours informatique en PDF Cours informatique PDF

Télécharger cours informatique en PDF Cours informatique PDF